团队赛veracrypt密码:FvIDu!WZvamS!gdT3fV9ju#T*LWkLv$G

案件背景:

你的电子数据取证调查结果发现一个国际黑客组织牵涉这宗案件。经深入调查后,调查队伍相信该黑客组织入侵了一个名为Zello的本地网上商店官网,黑客组织也针对另一家网上商店Xeno发动网络攻击,使其系统产生故障。调查期间发现三名男子: 张伟华、冯启礼及罗俊杰疑与该案有关。警方在搜查他们的住宅及公司后扣押了数十台电子设备。请分析电子数据证据并重建入侵痕迹。

1.由Zello提供的数据

编号

详情

档案路径

1

Zello服务器的镜像文件

/Meiya Cup 2020/Image/Zello-onlineshop webserver/Zello-onlineshop webserver.e01

2.由Xeno提供的数据:

编号

详情

档案路径

1

Xeno提供的web服务访问日志

/Meiya Cup 2020/Image/xeno access.log_20200929-20201006.zip

3.与张伟华有关的资料

编号

详情

档案路径

1

证物照片

/Meiya Cup 2020/Photo/Bob

2

一部桌上计算机的镜像文件

/Meiya Cup 2020/Image/Bob/Bob Desktop

3

一部笔记本计算机的镜像

/Meiya Cup 2020/Image/Bob/Bob laptop

4

从路由器提取的存取日志及原则

/Meiya Cup 2020/Image/Bob/Router Log.xlsx

5

一部iMac的镜像文件

/Meiya Cup 2020/Image/Bob/Bob iMac_OS

/Meiya Cup 2020/Image/Bob/Bob_iMac

6

iPhone的镜像文件

/Meiya Cup 2020/Image/Bob/Bob IPHONE 5/UFED Apple iPhone 5 (A1429) 2020_10_05 (001).zip

7

安卓手机的镜像

/Meiya Cup 2020/Image/Bob/Bob S2/DumpData.bin

8

调查报告

/MeiyaWPS office的电脑版的下载的网站在哪里 Cup 2020/調查報告/案件调查报告- 被捕人张伟华 (Bob).docx

4.与冯启礼有关的资料

编号

详情

档案路径

1

证物照片

/Meiya Cup 2020/Photo/Cole

2

一部桌上计算机的镜像文件

/Meiya Cup 2020/Image/Cole/Cole_Desktop/Cole_Desktop.e01

3

Raspberry Pi 4的镜像文件

/Meiya Cup 2020/Image/Cole/Cole_PI/COLE_PI.e01

4

网络储存装置的镜像文件

/Meiya Cup 2020/Image/Cole/Cole NAS/Cole_NAS.e01

5

笔记本计算机的内存镜像文件

/Meiya Cup 2020/Image/Cole/Ram dump from Cole/coleramdump.mem

6

笔记本计算机的镜像文件

/Meiya Cup 2020/Image/Cole/Cole Laptop

7

手机的镜像文件

/Meiya Cup 2020/Image/Cole/Cole_Nexus 5/blk32_mmcblk0rpmb.bin

8

调查报告

/Meiya Cup 2020/調查報告/案件调查报告- 被捕人冯启礼 (Cole).docx

5.与罗俊杰有关的资料

编号

详情

档案路径

1

证物照片

/Meiya Cup 2020/Photo/Daniel

2

一部桌上计算机的镜像文件

/Meiya Cup 2020/Image/Daniel/Daniel_Desktop/Daniel_Desktop.e01

3

Macbook Pro的镜像文件

/Meiya Cup 2020/Image/Daniel/Daniel_Macbook/Daniel_Macbook.e01

4

手机的镜像文件

/Meiya Cup 2020/Image/Daniel/Daniel_iPhone/iPhoneBackup.tar

5

调查报告

/Meiya Cup 2020/調查報告/案件调查报告- 被捕人罗俊杰 (Daniel).docx

1. [单选题] Zello服务器的哈希值(SHA256)是甚么? (1分)

A. ACC956EEE5121EDC2F9DC19ACFC8720E443810CBC5B83128EC62F9F4AAEA30B8

B. 30B856EEE5121EDC2F9DC19ACFC8720E443810CBC5B83128EC62F9F4AAEAACC9

C. ACC930B856EEE5121EDC2F9DC19ACFC8720E443810CBC5B83128EC62F9F4AAEA

D. 56EEE5121EDC2F9DC19ACFC8720E443810CBC5B83128EC62F9F4AAEAACC930B8

E. 418856EEE5121EDC2F9DC19ACFC8720E443810CBC5B83128EC62F9F4AAEAACC6

B

2. [单选题] 卷组是何时创建的? (1分)

A. 2020/09/01 10:22

B. 2020/09/02 10:22

C. 2020/09/03 05:22

D. 2020/09/03 16:22

E. 2020/09/03 10:22

E

最接近的就是E

3. [单选题] 卷组的名称是甚么? (1分)

A. ubuntu

B. Debian

C. ubuntu-xp

D. Kali-vg

E. ubuntu-vg

E

4. [单选题] 物理卷的PV UUID是多少? (1分)

A. FF6neD-j49V-7o4g-Uugw-X

B. IF6neD-j49V-555g-Uugw-XP

C. EF6neO-j49V-704g-Uugw-X

D. IF6neD-j49V-704g-Uugw-X

E. F48neD-j49V-704g-Uugw-X

D

找backup系统备份文件,查看/etc/lvm/backup

IF6neD-j49V-704g-Uugw-X1fS-y4dE-8GV73g

5. [单选题] 卷组的VG UUID是甚么? (1分)

A. AaJRmQ-tjaG-tmrX-Vnyu-xhS7-9zDttW

B. ZaRRnQ-S7Tp-tjaG-tmr-Vnyu-xhS7-9zDttW

C. JJJRmQ-S7Tp-tjaG-xhS7-9zDttW

DWPS office的官网最新的下载方法的方法. ZaJRmQ-S7Tp-tjaG-tmrX-Vnyu-xhS7-9zDttW

E. Cannot be found

D

XaJRmQ-S7Tp-tjaG-tmrX-VNyu-xhS7-9zDttW,看其他人的博客选的D,也就D选项最接近,但是没有答案真的挺奇怪的

6. [单选题] Zello服务器的Linux内核版本是甚么? (1分)

A. 4.1-generic

B. 5.4.0-48-generic

C. 5.4-48-static

D. 6.4.0-generic

E. Cannot be found

B

7. [单选题] Zello服务器的操作系统版本是甚么? (1分)

A. 20.03 LTS

B. 19.04.1 LTS

C. 18.04.1 LTS

D. 21.04.2 LTS

E. 20.04.1 LTS

E

8. [单选题] Zello服务器的主机名是甚么? (1分)

A. zello

B. zello-group

C. zello-on

D. zello-server

E. server-zello

A

9. [单选题] Zello服务器的计算器ID是甚么? (1分)

A. ff39cddc1d794eb6888962aafa17ab28

B. ab28ff39cddc1d794eb6888962aafa17

C. ff40cddc1d794eb6888962aafa17ab281

D. df39cddc1d794eb6888962aafa17ab2B

E. fdg39cddc1d794eb6888962aafa17ab28

A

参考2020第六届“美亚杯”团队赛WP_Faith_Tsir的博客-CSDN博客

查看/etc/machine-id,ff39cddc1d794eb6888962aafa17ab28

10. [单选题] Zello服务器中使用的wordpress版本是甚么? (1分)

A. 5.4.2

B. 5.5.1

C. 5.5.0.3

D. 5.2.4

E. 2.5.5

B

打开火狐浏览器,第一个历史页面就是,也可以查看varwwwwordpresswp-includesversion.php

11. [单选题] Zello服务器与之同步的主机名是甚么? (1分)

A. NTP-server-based

B. NTP-host

C. Zello-server-host

D. NTP-server-host-zello

E. NTP-server-host

E

查看NTP配置文件/etc/ntp.cnf

或者直接查看与linux主机名相关的配置文件/etc/hosts

12. [单选题] Zello服务器的时区是甚么? (1分)

A. Asia/Dhaka

B. Asia/Hong Kong

C. Asia/Bangkok

D. Asia/Yangon

E. Asia/Yekaterinburg

B

查看时区可以直接使用命令timedatectl,或者查看文件 /etc/timezone

13. [单选题] 有多少个本地用户已登录到Zello服务器? (1分)

A. 1

B. 2

C. 3

D. 4

E. 5

A

w、who、whoami命令都可以查看当前登录用户

14. [单选题] 植入网络目录(Webdirectory)的网页壳层(Web Shell)的哈希值(MD5)是甚么? (1分)

A. FC0C5B5E56D56C6BBA6E1BAD595BECFD

B. FC0CECFD5B5E56D56C6BBA6E1BAD595BWPS office的电脑版下载的网址的方法

C. CCFO585E56D56C6BBA6E1BAD595BFC0C

D. ED455B5E56D56C6BBA6E1BAD595BFC8C

E. ECFD5B5E56D56C6BBA6E1BAD595BFC0C

E

把 ubuntu-vg/分区0/var/www文件夹里的文件全部导出,用火绒查杀

发现三个风险项目,123.php最危险,剩下的crypt.php和inter.zip是泄露用户隐私的,题目说“该黑客组织入侵了一个名为Zello的本地网上商店官网”,肯定是123.php

MD5:ecfd5b5e56d56c6bba6e1bad595bfc0c

15. [单选题] var www html wordpress net 2020 Login index.php'有甚么作用? (2分)

A. 下载木马程序

B. 攻击目标服务器

C. 上载档案到服务器

D. 盗取资料

E. 这是个普通页面

D

最后的ob_end_flush()是用来输出缓冲区的内容,应该是盗取资料

16. [单选题] 钓鱼网站伪装成甚么网站? (2分)

A. Yahoo

B. Google

C. Apple

D. Netflix

E. Spotify

D

123.php的title是Netflix

17. [单选题] 下列哪个IP对Zello服务器进行了蛮力攻击? (1分)

A. 213.186.93.68

B. 223.186.92.68

C. 221.186.91.68

D. 203.186.94.68

E. 203.186.90.50

D

查看日志,看到access.log.3是发现选项,Hydra九头蛇用于对多种服务的账号和密码进行爆破

18. [单选题] Zello Web服务器的URL是甚么? (1分)

A. http://zello-online.net/

B. http://zello-onlineshop.com/

C. http://zello-onlineshop.sytes.net/

D. http://zero-onlineshop.org/

E. http://zello-onlineshops.com/

C

浏览器的登录信息,跟这个的镜像名也很像

查看日志access.log(记录所有客户端请求的信息),也是这个网址

查看日志access.log(记录所有客户端请求的信息),也是这个网址

仿真后打开火狐浏览器,网址也是这个

19. [单选题] LVM2容器的第一个扇区是什么? (2分)

A. 2101248

B. 2100049

C. 2101250

D. 5101246

E. 210222

A

LVM是linux系统的逻辑卷管理器,pvs命令查看创建的物理卷,设备名称为/dev/sda3

fdisk -l查看所挂硬盘个数及分区情况,该设备第一个扇区开始于210248

20. [单选题] Zello服务器中LVM2容器的大小(以字节为单位)是甚么? (3分)

A. 21135367167

B. 31135367168

C. 3553536000

D. 64615367165

E. 42425367164

B

29G乘以3个1024,等于31,138,512,896,和B最接近

21. [单选题] 在Zello服务器以及Alice的装置中可以找到甚么共同文件? (2分)

A. login.txt

B. inter.zip

C. R3ZZ.txt

D. password.txt

E. Downloads.7z

C

有印象的是CE,C搜到了E没搜到

22. [单选题] 2020年8月29日在Xeno服务器中发现的攻击类型是甚么? (1分)

A. HTTP GET/POST Flood

B. NTP Amplification

C. Ping of Death

D. SYN Flood

E. SNMP Flood

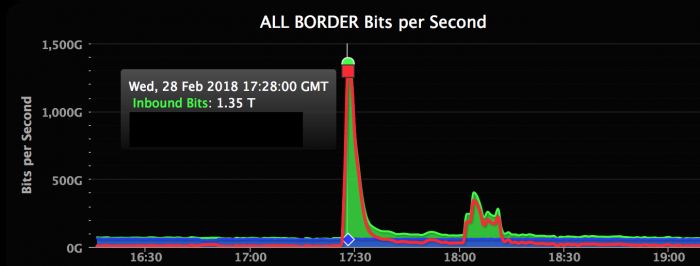

A

HTTP GET/POST Flood:攻击者利用攻击工具或者操纵僵尸主机,向目标服务器发起大量的HTTP GET报文,请求服务器上涉及数据库操作的URI或其它消耗系统资源的URI,造成服务器资源耗尽,无法响应正常请求。

NTP Amplification:攻击者重复向NTP服务器发送 “get monlist”请求,以受害者的服务器IP地址作为请求服务器的IP地址。NTP服务器通过向被欺骗的IP地址发送该列表的方式进行响应。这种响应远远大于请求的数量,放大了指向目标服务器的流量,并最终导致对合法请求服务的降级。

Ping of Death:攻击者故意发送大于65535字节的ip数据包给对方,当许多操作系统收到一个特大号的ip包时候,它们不知道该做什么,因此,服务器会被冻结、宕机或重新启动。

SYN Flood:发送大量伪造的TCP连接请求,从而使得被攻击方资源耗尽(CPU满负荷或内存不足)的攻击方式。

SNMP Flood:攻击者发送大量的SYN包,服务器回应(SYN+ACK)包,但是攻击者不回应ACK包,这样的话,服务器不知道(SYN+ACK)是否发送成功,默认情况下会重试5次(tcp_syn_retries)。这样的话,对于服务器的内存,带宽都有很大的消耗。

很明显就是HTTP GET/POST Flood

23. [单选题] 哪个IP地址在日志中条目数量最多? (1分)

A. 14.102.184.0

B. 156.145.63.5

C. 14.200.184.10

D. 14.24.144.219

E. 45.133.180.5

A

24. [单选题] 这个登录次数最多的IP地址,它访问最多的是哪个页面? (1分)

A. listen.icepush.xml

B. risk.xhtml

C. explorer.xhtml

D. login.jsp

E. listViewRisjs.xhtml

B

25. [单选题] 这个登录次数最多的IP地址来自哪个国家或地区? (1分)

A. Hong Kong

B. Macau

C. China(Mainland)

D. South Africa

E. United states

A

26. [单选题] 这个登录次数最多的IP地址,合共有多少次成功登录? (3分)

A. 28

B. 18

C. 51

D. 0

E. 80

不确定不知道

27. [单选题] 除DDoS之外,还可能涉及其他攻击吗? (2分)

A. SQL注入

B. 命令注入

C. 系统漏洞攻击

D. 跨站脚本攻击

E. 暴力破解攻击

E

有的是根据前面的九头蛇推测的,有的是根据login推测的,不太确定说实话

28. [单选题] 从该网站下载了多少数据? (2分)

A. 大概 20 MB

B. 大概 200 MB

C. 大概 1 GB

D. 大概 5 GB

E. 现有资料不足以作推断

E

搜索download

将传输的字节数相加,271360+24064+103424+227093+561371+103424+103424+68608+34684+612566+30350+360960+38520+74210=2,614,058/1024/1024约等于2.5G,没找到更靠谱的答案

29. [单选题] Bob路由器的型号是甚么? (1分)

A. BL – WR740N

B. TL – WR740N

C. Archer c 1200

D. archer c7

E. TP – WRB41N

B

在路由器的证物照片中找到,张伟华的调查报告里面也有

30. [单选题] Bob家的IP地址是甚么? (1分)

A. 15.111.174.91

B. 14.101.192.1

C. 27.111.174.91

D. 1.31.23.101

E. 182.11.21.31

C

张伟华的调查报告

31. [单选题] 使用路由器的装置的Mac地址是甚么- Alice? (1分)

A. 00:BA:F5:89:89:FE

B. A4:4E:31:EC:24:00

C. 60:67:20:3D:3B:OC

D. 00:0A:F5:89:89:FF

E. 00:AA:F5:82:89:FD

D

看Bob的路由器日志BD都有

WPS office的官网最新的下载的网站怎么找

在Alice的手机镜像中找到00:0A:F5:89:89:FF

32. [单选题] 使用路由器的装置的Mac地址是甚么- Cole? (1分)

A. 8C:3A:E3:93:80:09

B. 00:0A:F5:89:89:FF

C. 3C:BA:E3:93:80:09

D. 00:0A:F5:89:89:FC

E. 38:48:4C:17:9A:OC

E

在Cole的桌上计算机里找到A4:4E:31:EC:24:00,Cole是BigBoss,Alice是Legman,资格赛45题判断Bob和Cole是主脑,所以Bob是另一个Boss即MovingBoss,38:48:4C:17:9A:OC

33. [单选题] 谁到访过Bob的家? (2分)

A. Alice 及 Cole

B. 只有Alice

C. 只有Cole

D. 只有David

E. Alice, Cole 及David

A

34. [单选题] 他们甚么时候去过Bob的家? (2分)

A. 2020/9/16

B. 2020/8/18

C. 2020/9/25

D. 2020/9/30

E. 2020/9/28

E

在表格上9月16和28都有,但16号只有一条数据,肯定不是,只能是E

35. [单选题] Bob的笔记本计算机的哈希值(SHA-1)是甚么? (1分)

A. 57701AC2194A74804DEB0F7332532D39711C5DF0

B. 57705DF01AC2194A74804DEB0F7332532D39711C

C. 1AC2194A74804DEB0F7332532D39711C57705DF0

D. 5DF01AC2194A74804DEB0F7332532D39711C5770

E. 6DF01AC2194A74804DEB0F7332532D39711C5778

D

36. [单选题] 笔记本计算机中安装了甚么电子邮件程序? (1分)

A. Big Email Sender

B. Super Email Sender

C. Bulk Email Sender

D. Super Email Sent

E. Super Email Send

B

37. [单选题] 网络钓鱼电子邮件的接收者是储存在甚么文件? (1分)

A. NETFLIX.htm.dump

B. NETFLIX.dump

C. NETFLIXS.dump

D. NETFLIX.htm.bak

E. NETFLIX.CONTAINER

A

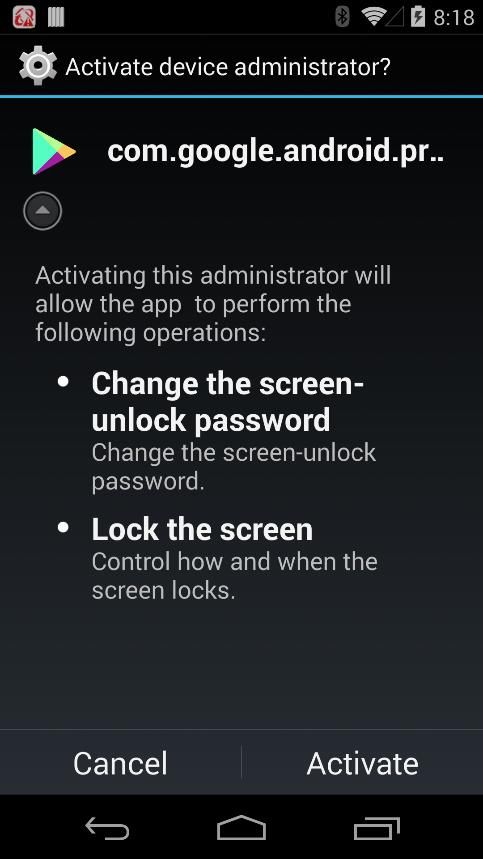

38. [单选题] 在Bob的笔记本, 有什么可疑APK及其功能? (1分)

A. 检查WPS office的电脑版的下载网站怎么找的价格

B. 虚拟专用网络

C. 盗取登入名称及密码

D. 储存私人资料

E. 作为一个洋葱浏览器

A

仿真后可以看到有雷电模拟器,但是在仿真机上死活打不开,火眼卷影解析找到APK文件夹,把可疑的apk文件导出,发现mytracker是有关比特币的

39. [单选题] 该可疑APK 从什么网站获取资料? (1分)

A. https://coinapk.io/v1/exchangerate

B. https://bit.coinapi.io/v1/exchange_rate

C. https://rest.coinapi.io/v1/exchangerate

D. https://rest.net/v1/exchangerates

E. https://online.coinapi.io/v/exchangerate

A

不知道

40. [单选题] 上述APK中发现的Bitlocker密钥是甚么? (3分)

A. 74785aaaa

B. 741852963

C. 72564529633

D. bob052963

E. 522852693

B

获得apk了,不知道下一步的The Key是怎么得到的呜呜呜

41. [单选题] 网络钓鱼网站的网页寄存的网站地址是甚么? (1分)

A. http://zeta-onlineshop.sytes.net/wordpress/net/2019/Login

B. http://zello-onlineshop.sytes.net/wordpress/net/2020/Login

C. http://zello-onlineshop.sytes.net/nets/2020/Login

D. http://zello-easyshop.sytes.net/wordpresss/net/2020/Login

E. http://zello-onlinemet.sytes.net/wordpres/net/2020

B

bitlocker解密见40题,517143-675785-608102-252703-524282-181148-718916-190344

42. [单选题] Bob的桌上计算机的哈希值(SHA-256)是甚么? (1分)

A. 86C740D5FB096A18CC419AF74D7A55389F28D7F8E1CE6FABD17371E66E1C2673

B. 267340D5FB096A18CC419AF74D7A55389F28D7F8E1CE6FABD17371E66E1C86C7

C. 267386C740D5FB096A18CC419AF74D7A55389F28D7F8E1CE6FABD17371E66E1C

D. 40D5FB096A18CC419AF74D7A55389F28D7F8E1CE6FABD17371E66E1C267386C7

E. B6C740D5F8096A18CC419AF74D7A55389F28D7F8E1CE6FABD17371E66E1C2673

A

43. [单选题] Bob的桌上计算机的安装时间是几点?(本地时间) (2分)

A. 2020/9/13 1:40:00

B. 2020/9/15 3:40:00

C. 2020/9/17 2:40:00

D. 2020/9/15 5:40:00

E. 2020/9/15 18:40:00

B

44. [单选题] Bob桌上计算机内发现的网络钓鱼脚本是甚么?(某些字符被刻意用*遮盖) (1分)

A. d**nload.zip

B. **ternal.zip

C. i*t*r.zip

D. out**.zip

E. ex**rnal.zip

C

45. [单选题] 该网络钓鱼脚本的功能是甚么? (1分)

A. 摧毁目标电脑

B. 传播电脑病毒

C. 收集个人数据

D. 发送勒索信息

E. 自动化进行分布式拒绝服务攻击

C

这个镜像是苹果的备份文件,用火眼取证需要备份密码,把3个额外的文件都看了一下,在Apple_iPhone 5 (A1429).ufd里找到密码1234

47. [单选题] Bob的iPhone的苹果ID是甚么? (1分)

A. bobcheung123@gmail.com

B. bobcheung@yahoo.com

C. bobcheung@gmail.com

D. bob23@gmail.com

E. bobcheung123@hotmaillcom

A

48. [单选题] Bob的iPhone的IMEI是甚么? (1分)

A. 13421004458835

B. 23421224458835

C. 144410044508835

D. 934218004458888

E. 23421084450035

A

49. [单选题] Bob iPhone的时区设置是甚么? (1分)

A. UTC +8

B. UTC +0

C. UTC -8

D. UTC -10

E. UTC + 6

A

中国香港

50. [单选题] 文件“ VIP.txt”的完整路径是甚么? (2分)

11111A.Bob/mobile/DCIM/Shared/AppGroup/group.whatsapp.WhatsApp.shared/Message/Media//5/c56255d0-a407-4341-afef-7bf5accc52f0.txt

11111B.Bob/Phone/Containers/Shared/AppGroup/group.net.whatsapps.WhatsApp.shared/Message/Media/85262547937-1600392878@g.us/c/5/1230.txt

C.Bob/Data/Containers/Shared/AppGroup/group.net.whatsapp.WhatsApps.shared/Message/Media/85262547937-1600392878@g.us/c/5/c56255d0-a407-4341-afef-7bf5accc52f0.txt

11111D.Bob/Text/Containers/Shared/AppGroup/group.net.whatsapp.WhatsApp.shared/Messages/Media/85262547937-1600392878@g.us/c/5/c56255d0-a407-4341-afef-7bf5accc5000.txt

E.Bob/mobile/Containers/Shared/AppGroup/group.net.whatsapp.WhatsApp.shared/Message/Media/85262547937-1600392878@g.us/c/5/c56255d0-a407-4341-afef-7bf5accc52f0.txt

E

排除之后剩下CE两项,C项是Data文件夹,储存用户信息及安装的软件等,E项是mobile文件夹,储存音乐、文件等有关用户操作的东西,选E

51. [单选题] 在Bob iphone, 谁是“ 85262547937-1600392878@g.us”的聊天群组中的管理员? (1分)

A. Bob

B. Cole

C. Alice

D. Alice 及 Bob

E. Bob 及 Cole

C

没判断出来

wps office 的官方下载的地方

52. [单选题] “ 85262547937-1600392878@g.us”聊天群组中有多少个附件? (2分)

A. 6

B. 4

C. 2

D. 3

E. 6

B

3个文件1个图片

53. [单选题] Bob iPhone的Airdrop ID是甚么? (1分)

A. 66E7BBDE9F69

B. Bob-airdrop-28455

C. 67E7BBDE9F69-BOB

D. Air-Bob-66E7BBDE9F69

E. Bob-iP-66E7BBDE9F69

A

54. [单选题] Bob的iPhone的操作系统版本是甚么? (1分)

A. 10.3.3

B. 10.2.1

C. 12.3.1

D. 13.3.2

E. 10.3.5

A

55. [单选题] Bob在2020-09-17的1451时访问的连结是甚么?(UTC + 0) (2分)

A. https://www.apple.com

B. https://www.hackertestinghelp.com/ddos-attack-tools/ (Title:8 Best DDoS Attack Tools (Free DDoS Tool Of The Year 2020))

C. https://www.textttestinghelp.com/ddos-attack-tool/amp/ (Title:8 Best DDoS Attack Tools (Free DDoS Tool Of The Year 2020))

D. https://www.softwaretestinghelp.com/bruteforce-attack-tools/amp/ (Title:8 Best DDoS Attack Tools (Free DDoS Tool Of The Year 2019))

E. https://www.softwaretestinghelp.com/ddos-attack-tools/amp/ (Title:8 Best DDoS Attack Tools (Free DDoS Tool Of The Year 2020))

E

对应本机UTC+8:2020-09-17 22:51

56. [单选题] Bob的Samsung S2的Android ID是甚么? (1分)

A. 072af229d1da3b3cd

B. 71af229d1da3b3cdd

C. Bob72af229d1da3b3cd

D. 72af229d1da3b3cd

E. Bob-72af229d1da3b3cd

D

57. [单选题] Bob的Samsung S2的操作系统版本是甚么? (1分)

A. 4.1.5

B. 4.0.1

C. 4.0.2

D. 4.2.3

E. 4.1.2

E

58. [单选题] Bob Samsung S2的时区设置是甚么? (1分)

A. Asia/Hong_Kong

B. Asia/Damascus

C. Asia/Baku

D. Asia/Bangkok

E. Asia/Tokyo

A

59. [单选题] “ bitcoin.PNG”的储存位置是甚么? (2分)

A. data (ExtX)/Root/media/DCIM/

1B. userdata (Ext)/Root/Download/

C. userdata (ExtX)/Root/media/DCIM/

1D. userdata/Root//DCIM/

1E. userdata (ExtX)/Root/APK/

A

60. [单选题] bitcoin.PNG的哈希值(SHA-256)是甚么? (2分)

A. b0d5adba030b9f1b0165760881eaeed48330cb3dccc807fe482985a8370b479a

B. 0d5b479aadba030b9f1b0165760881eaeed48330cb3dccc807fe482985a8370b

C. adba030b9f1b0165760881eaeed48330cb3dccc807fe482985a8370b0d5b479a

D. 479aadba030b9f1b0165760881eaeed48330cb3dccc807fe482985a8370b0d5b

E. 450aadba030b9f1b0165760881eaeed48330cb3dccc807fe482985a8370b

D

61. [单选题] Bob的Samsung S2的wifi mac地址是甚么? (2分)

A. 21:60:C0:4B:75:11

B. 61:21:4B:C0:75:11

C. 60:21:C0:BB:11:75

D. 60:21:C0:4B:75:11

E. DD:60:21:4B:75:11

D

62. [单选题] “ userdata(ExtX)/ Root / media / Download / APK Testing”中的有多少APK檔? (2分)

A. 7

B. 10

C. 8

D. 9

E. 6

B

63. [单选题] Messagesecure.apk的哈希值(SHA-256)是甚么? (1分)

A. b4bf2eb1a59e9a8dc25ad02c15761532658747979e63ad356ec5b9c1f623ae57

B. ae572eb1a59e9a8dc25ad02c15761532658747979e63ad356ec5b9c1f623b4bf

C. de57ae572eb1a59e9a8dc25ad02c15761532658747979e63ad356ec5b9c1f623b4bf

D. bd572eb1a59e9a8dc25ad02c15761532658747979e63ad356ec5b9c1f623b4bfb4bf

E. ae025eb1a59e9a8dc25ad02c15761532658747979e63ad356ec5b9c1f623b4bfae57

B

64. [单选题] 私钥已在bitcoin.PNG中加密。私钥是甚么? (3分)

A. NpqGc6yaEjPd7NgBBRz9yUAf447Ei74K8rwuxoia8paBjzDNKzZU

B. KzZUc6yaEjPd7NgBBRz9yUAf447Ei74K8rwuxoia8paBjzDNNpqG

C. NpqGKzZUc6yaEjPd7NgBBRz9yUAf447Ei74K8rwuxoia8paBjzDN

D. c6yaEjPd7NgBBRz9yUAf447Ei74K8rwuxoia8paBjzDNNpqGKzZU

E. c6yaEjPd7NgBBRz9yUAf447Ei74K8rwuxoia8paBjzDNNpqG

B

图片是60题的bitcoin.PNG,加密软件是上题的Messagesecure.apk,在资格赛中也用过,密钥是Bob的laptop笔记本开机密码,照片上也有,弘连也能取证出来

65. [单选题] apk文件“ flash_chat”的哈希值(SHA-256)是甚么? (1分)

A. 479aadba030b9f1b0165760881eaeed48330cb3dccc807fe482985a8370b0d5b

B. 041a731249fa7bbaebd88651e0f5d2c4c3069c6ff8924b80579a2b160e387340

C. ae572eb1a59e9a8dc25ad02c15761532658747979e63ad356ec5b9c1f623b4bf

D. 9eccf8ab9bf99a73df864c42ba813973d802c242a74cafeafac946ed43433d62

E. fea06d7dc08152c8153c99ef4e654b683ba02f3679193ff1fd991625cabab10f

B

这一题挺离谱的,做着Bob,居然跑到Alice的手机镜像里面

66. [单选题] 哪个文件包含“ flash_chat”聊天记录? (2分)

A. userdata (ExtX)/Root/data/co.splusbaby.flash_chat/databases/google_app_measurement_local.db

B. userdata (ExtX)/Root/data/co.splusbaby.flash_chat/databases/firestore.%5BDEFAULT%5D.flash-chat-110d8.%28default%29

C. userdata (ExtX)/Root/data/co.splusbaby.flash_chat/databases/google_app_measurement_local.db-journal

D. userdata (ExtX)/Root/data/co.splusbaby.flash_chat/databases/firestore.%5BDEFAULT%5D.flash-chat-110d8.%28default%29-journal

E. msgstore.db

B

还是在Alice里面

67. [单选题] 从“ flash_chat”找到的Bob的Windows密码是甚么?(某些字符被刻意用*遮盖) (3分)

A. 44***6

B. 77***9

C. 11***3

D. pa****rd

E. ta****

C

把上题的数据库导出,用Navicat连接

68. [单选题] 消息的消息号码(Message ID)是甚么? (3分)

A. G2iytNuzajD4YU1MGVQz

B. 0x04CM9o69pmKByxwnRj

C. j77xBc4hi8En7FTCPrDH

D. diPO4Huk2aymv2SdIubI

E. 8XL2u5jIff5j1sKzGGvg

B

69. [单选题] “ flash_chat”消息ID“ aGqBnI5Bxutv24SQvrBL”中的密码是甚么?(某些字符被刻意用*遮盖) (3分)

A. P@ss****

B. Hi***ld

C. Hel***ll

D. hel*****ld

E. we****ne

D

70. [单选题] 从Bob iMAC 桌面名为Wallet.dat 的档案中可以取得以下那一个比特币地址?(某些字符被刻意用*遮盖) (3分)

A. 1L***WpEYvUi8FeG6BnXqfh1j**gmJA1h1

B. **1**MzCeNJHw5***J9vZexkweTtvKp8a1

C. 351Wm***npxKSWBwJQ3vXETVKFmus456kU

D. *****fnLp7P8Vu7EA**UJzkngnXxGMZWwo

E. 以上都不对

D

桌面上没有Wallet.dat,只有old Wallet.dat

导出后,用winhex打开,把选项带进去搜索,3KHtnfnLp7P8Vu7EA4uUJzkngnXxGMZWwo

71. [单选题] 从Wallet.dat档案中取得的比特币地址,那一个有接收及传送过比特币?(某些字符被刻意用*遮盖) (3分)

A. ****p9c74rqN6ymzGwr9JB**8CPaX2458w

B. **1WmYyhnpxKSWBwJQ3vXETVKFm***56kU

Cwps office免费版的下载的网址的方法. ****UTiN5T7yrYXonCu54fWLHDK**Y7dS9

D. 3Q***qGRprZsWWCgLrLDKmwEcwYqX7J***

E. 以上都不对

A

在old Wallet.dat把选项带进去搜索,找到地址

72. [单选题] 以下那一个比特币接收或传送交易的哈希值与上述的比特币地址有直接关系?(某些字符被刻意用*遮盖) (3分)

A. ab****7eea6f1da83c0917602ba086e70b900***b21c0067a96f88ec4775221f

B. 7e515*****fea70dc29a07fbaf410d7fa**610c2a4593d6d11b81b26f37da6db

C. ****0f61e1b80cc1086445c4d****a8ec9bde6500e2850fc134860b82c97288e

D. **yaE****NgBBRz9yUAf447Ei74K8rwuxo55k1aBjzDNNpq22U9Kk

E. 以上都不对

C

看0xL4k1d大佬的wp,也可以从https://www.blockchain.com/地址查询验证,滑到最下方,点APIS,把上一题的比特币地址3HeQp9c74rqN6ymzGwr9JB7z8CPaX2458w带进去搜索,1f9f0f61e1b80cc1086445c4d9159a8ec9bde6500e2850fc134860b82c97288e

73. [单选题] 上述的比特币交易中所涉及多少比特币? (3分)

A. 0.01282210 BTC

B. 0.01459400 BTC

C. 0.00175178 BTC

D. 0.00234500 BTC

E. 以上都不对.

B

见72题图

74. [单选题] Bob iMac数据磁盘的哈希值(SHA-256)是甚么? (1分)

A. 29D4217939E37A4408FAE745363A4635A18CB0EE2E29771449E86F8BD7E7F839

B. 29D4217939E37A4408FAE745363A4635A18CB0EE2E29771449E86F8BD7E7

C. D7E729D4217939E37A4408FAE745363A4635A18CB0EE2E29771449E86F8BF839

D. D7E7F83929D4217939E37A4408FAE745363A4635A18CB0EE2E29771449E86F8B

E. F83929D4217939E37A4408FAE745363A4635A18CB0EE2E29771449E86F8BD7E7.

E

75. [单选题] Cole桌上计算机的哈希值(SHA-1)是甚么? (1分)

A. 0D00A8A853B9001A9FC7BF89D9FBBA790C065CE2

B. 0D22A8A853B9001A9FC7BF89D9FBBA795CE2

C. A8A853B9001A9FC7BF89D9FBBA790C065CE20D00

D. 5CE20D00A8A853B9001A9FC7BF89D9FBBA790C06

E. 5CE2A8A853B9001A9FC7BF89D9FBBA790C060D00.

A

76. [单选题] Cole桌上计算机的用户名是甚么? (1分)

A. ADMIN

B. COLE

C. COLE-DESKTOP

D. COLE-PC

E. COLE-PC-841315.

B

77. [单选题] 在Cole的桌上计算机中发现了多少潜在的受害者? (2分)

A. 100

B. 150

C. 200

D. 250

E. 300.

C

78. [单选题] 潜在受害者的数据被储存在哪里?(某些字符被刻意用*遮盖) (2分)

A. Partition 3secretdoc**ent.txt

B. Partition 3secretsc**tomer.txt

C. Partition 3secretsvi**.txt

D. Partition 3secretsvi**.zip

E. Partition 3sec*ets*ips.doc.

C

79. [单选题] 预设浏览器何时安装? (2分)

A. 2019-10-01

B. 2019-12-01

C. 2019-12-07

D. 2020-09-24

E. 2020-09-28.

C

安装系统的时间就是安装预设浏览器的时间

80. [单选题] Cole桌上计算机上预设安装了甚么浏览器? (1分)

A. Chrome

B. Edge

C. Firefox

D. Internet Explorer

E. Opera.

B

仿真

81. [单选题] 上述储存浏览记录的默认浏览器,该文件档案的类型是什么? (1分)

A. bat

B. dat

C. History

D. places

E. Web.

B

历史记录跳转源文件是WebCacheV01.dat

82. [单选题] 入侵Zello的证据文件是甚么? (2分)

A. Event log

B. Email

C. Pretech

D. Ransome note

E. WebCacheV01.dat.

E

邮件说要请专家支付两个比特币攻击zello,感觉这个也是证据,但跳转源文件是colefung909@gmail.com.pst,没有这个选项

从zello服务器的14题里面推断出123.php是后门病毒,在Edge浏览器里面发现了他的踪迹,跳转源文件是WebCacheV01.dat

83. [单选题] 受感染网站的网址是什么? (2分)

A. www.apple.com

B. www.google.com

C. www.vmware.com

D. http://fortess.com

E. http://zello-onlineshop.sytes.net.

E

资格赛就能判断

84. [单选题] Cole桌上计算机上的DDoS勒索字条是甚么?(某些字符被刻意用*遮盖) (2分)

A. license.txt

B. Ransome Note of **OS.txt

C. Ransome Note of **OS.doc

D. edb.log

E. **inst.log.

B

85. [单选题] 在Cole桌上计算机上发现的DDoS勒索字条中,比特币钱包地址是甚么? (2分)

A. 1L6fKWpEYvUi8FeG6BnXqfh1joAgmJA1h1

B. 2A6fKWpEYvUi8FeG6BnXqAA1joAgmJA1h1

C. 3F6fKWpEYvUi8FeG11nXqAA1joAgmJA1h1

D. 5C6fKWpEYvUi8FeG6BnXqAA1joAgfJA1h1

E. A1h1KWpEYvUi8FeG6BnXqfh1joAgmJ1L6f.

A

86. [单选题] Cole笔记本计算机的哈希值(SHA-1)是甚么? (1分)

A. 2EF559C89F2C5E6A2E02CFF13DBD61E423B89CD2

B. 2EF59CD259C89F2C5E6A2E02CFF13DBD61E423B8

C. 59C89F2C5E6A2E02CFF13DBD61E423B82EF59CD2

D. 8CO259C89F2C5E6A2E02CFF13DBD61E423B82EF5

E. 9CD259C89F2C5E6A2E02CFF13DBD61E423B82EF5.

E

87. [单选题] Cole笔记本计算机有多少个用户帐户? (1分)

A. 2

B. 3

C. 4

D. 5

E. 6.

E

88. [单选题] 当前登录用户帐户的用户名是甚么? (1分)

A. Administrator

B. Bob

C. Cole

D. Daniel

E. Guest.

C

89. [单选题] 在Cole笔记本的随机存取记忆体中, 是甚么Windows配置文件? (1分)

A. Win7SP1x64

B. Win7SP1x64_25000

C. Win7SP2x64

D. Win2008R2SP1x64_24418

E. Win2008R2SP2x64.

A

突然跳到内存镜像里面

90. [单选题] 用户密码的前5个字符是甚么? (3分)

A. 12345

B. 78945

C. passw

D. P@ssw

E. qazws.

B

91. [单选题] 计算机中可疑的txt文件的名称是甚么? (2分)

A. abc.txt

B. costomer.txt

C. secret.txt

D. vips.txt

E. No suspicious file was found.

D

B被删了,感觉B也可疑,但是下一题的路径还是选D

92. [单选题] 可疑txt文件曾经出现在哪个路径? (2分)

A. C:/Users/Cole

B. C:/Users/Cole/Desktop/

C. C:/Users/Cole/Desktop/Trade

D. E:/USB16GB

E. No suspicious file was found.

B

93. [单选题] 是否有任何证据表明该文件已执行? (3分)

A. 是的,因为与此文件相关的lnk文件在内存偏移量 (Memory Offset) 0xcd40e382中找到

B. 是的,因为与此文件相关的lnk文件在内存偏移量 (Memory Offset) 0x117a86230中找到

C. 是的,因为在Cole AppData Roaming Microsoft Windows Recent 中找到了与此文件相关的lnk文件

D. 找不到执行证据,因为没有与txt文件相关的预取文件

E. 找不到可疑文件和lnk文件.

C

94. [单选题] 以下哪个与上述可疑txt文件相关的发现是正确的? (2分)

A. 在创建可疑txt文件之后,创建/访问了另一个txt文件

B. 在创建另一个txt文件之后创建/访问该文件

C. Cole使用Microsoft Word打开文件

D. 无法确定与文件相关的时间事件

E. 该文件是通过内部网络ip下载的.

A

在Bob的桌上计算机里找到了两个文件,vips.txt的创建时间:2020/9/17 9:07:55

customers.txt的创建时间:2020/9/17 9:08:26,两个文件都是最近访问,且创建时间很近

95. [单选题] 根据系统时间,Cole在2020-09-18 01:01:08 UTC + 0000左右用笔记本计算机做了甚么? (2分)

A. 他创建了一个新的xls文件

B. 他从USB复制了一些文件

C. 他打开了一些txt文件

D. 他删除了一些文件

E. 没有.

D

2020-09-18 09:01:08 UTC + 8,运行了Eraser.exe(痕迹清除器)

96. [单选题] FTK Imager.exe的PID是甚么? (1分)

A. 368

B. 660

C. 1288

D. 2224

E. 2456.

E

volatility -f coleramdump.mem –profile=Win7SP1x64 pslist

97. [单选题] FTK Imager.exe的父应用程序是甚么? (1分)

A. 592

B. 660

C. 1288

D. 2224

E. 2456.

B

98. [单选题] FTK Imager.exe使用甚么DLL? (1分)

A. mmlang.dll

B. Normal.dll

C. sensapi.dll

D. Secu.dll

E. WINNS.dll.

C

volatility -f coleramdump.mem –profile=Win7SP1x64 dlllist

99. [单选题] MpCmdRun.exe的PID是甚么? (2分)

A. 660

B. 1288

C. 1388

D. 2240

E. 2456.

B

pslist里没有,volatility -f coleramdump.mem –profile=Win7SP1x64 psscan查看隐藏进程

100. [单选题] 以下哪个与MpCmdRun.exe相关的项目是正确? (2分)

A. 该进程于2020-09-17 11:15:57 UTC + 0000创建

B. 该过程于2020-09-18 01:20:57 UTC + 0000终止

C. 该进程由schost.exe启动

D. 该过程是通过网络驱动器启动的

E. 这不是合法程序.

B

101. [单选题] 上次启动后,笔记本计算机连接的外部IP是甚么? (1分)

A. 31.12.82.1

B. 40.10.261.1

C. 218.112.79.1

D. 218.112.172.8

E. 未连接/未连接到任何外部IP.

E

volatility -f coleramdump.mem –profile=Win7SP1x64 netscan,没有啥外部ip

102. [单选题] 上次启动后,笔记本计算机连接的网络驱动器路径是甚么? (1分)

A. E:/

B. F:/

C. G:/

D. Z:/

E. 未连接/未连接到任何外部IP.

E

103. [单选题] Cole公司的一位客户有一封电子邮件m*b*@ms**.z**.**.tw,可以在Cole的笔记本计算机中找到此数据吗? (某些字符被故意用*遮盖) (3分)

A. 是

B. 否

C. 无法确定,因为找不到这样的文件

D. 由于信息太有限,无法确定

E. 由于数据已加密,无法确定.

B

笔记本计算机里没有vips.txt,桌上计算机里有

104. [单选题] 收到上述电子邮件的客户名称是甚么? (3分)

A. 陈志

B. 陈志林

C. 陈宜

D. 郭倍

E. No customer data was found.

C

CHAN YEE 陈宜

105. [单选题] 属于上述客户的电话号码是甚么? (某些字符被故意用*遮盖) (3分)

A. 3225**1*

B. 61**221**

C. 62**6*82*

D. 65**25**7

E. No customer data was found.

C

626566826

106. [单选题] 上述客户可能居住的区域是甚么? (3分)

A. Hong Kong Island

B. Kowloon City

C. Tsuen Wan

D. Tin Shui wai

E. No customer data was found.

D

TIN SHUI WAI

107. [单选题] Cole的PI的哈希值(SHA-256)是甚么? (1分)

A. 0556EABC9BECCFA67E825864EBAB7B503EEC293C6209CDC931016D2F1D081F7C

B. 05569BECCFA67E825864EBAB7B503EEC293C6209CDC931016D2F1D081F7CEABC

C. 9BECCFA67E825864EBAB7B503EEC293C6209CDC931016D2F1D081F7C0556EABC

D. AA8C9BECCFA67E825864EBAB7B503EEC293C6209CDC931016D2F1D081F7C0556

E. EABC9BECCFA67E825864EBAB7B503EEC293C6209CDC931016D2F1D081F7C0556.

E

108. [单选题] Cole PI 装置的操作系统是甚么? (2分)

A. Android

B. Debian

C. Mac

D. Ubuntu24

E. Windows.

D

109. [单选题] 操作系统是甚么版本? (2分)

A. 20.1.1 LTS (Focal Fossa)

B. 20.01.1 LTS (Focal Fossa)

C. 20.02.1 LTS (Focal Fossa)

D. 20.03.1 LTS (Focal Fossa)

E. 20.04.1 LTS (Focal Fossa).

E

110. [单选题] 装置的文件系统是甚么? (1分)

A. Android

B. Ext 4

C. EXT

D. iOS

E. NTFS.

B

111. [单选题] 操作系统的时区是甚么? (1分)

A. Asia/Amman

B. Asia/ Baku

C. Asia/Shanghai

D. Asia/Seoul

E. Asia/Tokyo.

C

112. [单选题] 哪个文件包含儿童色情物品内容?(某些字符被故意用*遮盖) (1分)

A. "Partition 2**rpt*c1.jpg,Partition 2**rpt*c2.jpg,Partition 2**rpt*c3.jpg"

B. "Partition 2v**ptha1.jpg,Partition 2v**ptha2.jpg,Partition 2v**ptha3.jpg"

C. "Partition 2mntpth**.jpg,Partition 2mntpth**.jpg,Partition 2mntpth**.jpg"

D. "Partition 2**hc1.jpg,Partition 2**hc2.jpg,Partition 2**hc3.jpg"

E. "Partition 2mediapt**.jpg,Partition 2mediapt**(1).jpg,Partition 2mediapt**(2).jpg".

A

113. [单选题] Cole PI装置中的儿童色情物品的创建时间是甚么? (1分)

A. 2020/09/15 11:21

B. 2020/09/15 17:21

C. 2020/09/15 18:21

D. 2020/09/16 19:21

E. 242020/09/15 20:21.

B

114. [单选题] Cole NAS的哈希值(SHA-256)是甚么? (1分)

A. 28715B79890D90B661183F6849469FA2042D103D629A6BC9A4304E39B13C019D

B. 2871890D90B661183F6849469FA2042D103D629A6BC9A4304E39B13C019D5B79

C. 5B79890D90B661183F6849469FA2042D103D629A6BC9A4304E39B13C019D2871

D. 6879890D90B661183F6849469FA2042D103D629A6BC9A4304E39B13C019D2871

E. 890D90B661183F6849469FA2042D103D629A6BC9A4304E39B13C019D28715B79.

C

115. [单选题] 儿童色情数据存放在哪里? (2分)

A. Partition 3cole-sharedmedia

B. Partition 4colemedia

C. Partition 4cole_sharedDCIM

D. Partition 4cole_sharedmedia

E. Partition 4cole_sharemnt.

D

在弘连里找不到,用取证大师能找到,在动态磁盘RAID-1里面

116. [单选题] 设备中现有多少儿童色情数据? (2分)

A. 1

B. 2

C. 3

D. 4

E. 5.

C

117. [单选题] Cole NAS装置中的儿童色情物品的创建时间是甚么? (1分)

A. 2020/09/13 16:51

B. 2020/09/14 16:50

C. 2020/09/14 16:51

D. 2020/09/15 16:51

E. 2020/09/15 17:57.

D

手机的blk32_mmcblk0rpmb.bin检材死活取证不出来,之后才发现在补充镜像里面呜呜呜

118. [单选题] 在Cole手机, 谷歌的用户个人资料是甚么? (1分)

A. colefung@gmail.com

B. colefung99@gmail.com

C. cole909@gmail.com

D. colefung909@gmail.com

E. colefung999@gmail.com.

D

119. [单选题] Cole的手机上有社交媒体帐户吗?如有,那是甚么? (1分)

A. 63766465@s.whatsapp.net

B. 85263766465@s.whatsapp.net

C. 852-62766465@s.whatsapp.net

D. C85263766465@s.whatsapp.net

E. COLE-63766465@s.whatsapp.net.

B

120. [单选题] Cole与Bob和Alice在同一个小组中进行过交流吗?它是甚么? (1分)

A. 是的,在whatsapp组ID中的群聊消息:85262547937-1600392878@g.us

B. 是的,在whatsapp组ID中的群聊消息:85262547937-1600392878@g.hk

C. 是的,在whatsapp组ID中的群聊消息:85252547937-1600392878@.us

D. 是的,在whatsapp组ID中的群聊消息:62547937-1600392878@g.us

E. 不,他们在Cole的设备中找不到公共聊天组.

A

Big Big club的群组ID:85262547937-1600392878@g.us

121. [单选题] Cole手机的Android WPS office的官网最新的下载的方法 ID是甚么? (1分)

A. a626a98cb2bb965ec

B. 606a98cb2bb965eca

C. 626a98cb2bb965ec

D. 65ec626a98cb2bb9

E. 626aa8cb2bb965ec626a.

C

弘连、盘古石都没搜到呜呜呜

122. [单选题] 已安装的WhatsApp APK文件的哈希值(SHA-256)是甚么? (1分)

A. 06fa2cce80923de8646f835b72d1fb06a97343a5b7242bc3972627c78e1bb318

B. 8e1b06fa2cce80923de8646f835b72d1fb06a97343a5b7242bc3972627c7b318

C. 8e1bb31806fa2cce80923de8646f835b72d1fb06a97343a5b7242bc3972627c7

D. b31806fa2cce80923de8646f835b72d1fb06a97343a5b7242bc3972627c78e1b

E. b4l806fa2cce80923de8646f835b72d1fb06a97343a5b7242bc3972627c78elb.

D

123. [单选题] 列出Chrome的五个“关键词搜索”。 (2分)

A. "bulk mailer, ddos creator, fortress online, parknshop, GitHub malware"

B. "bulk mail, bulk mailers, ddos creator, fortress online, bitcoin"

C. "bulk mail, bulk mai1er, ddos creator, fortress online, bitcoin"

D. "bulk mai1, bulk mailer, ddos creator, parknshop, GitHub malware"

E. "fortress on1ine, bitcoin, apple, parknshop, GitHub malware".

A

124. [单选题] 在哪里可以找到“Cole的电话”的通话记录? (2分)

A. Table:call

B. Table:calls

C. Table:contact

D. Table:contacts

E. Table:sms.

B

从通话记录跳转源文件contacts2.db,导出,用Navicat连接数据库,calls表

125. [单选题] 2020-09-01至2020-09-30之间,“Cole”收到了多少条SMS讯息? (2分)

A. 2

B. 3

C. 4

D. 5

E. 6.

A

SMS讯息就是短信,两条,都是9月16

126. [单选题] 在Cole的“ whatsapp”联络人中,有多少用户正在使用“ whatsapp”? (2分)

A. 2

B. 3

C. 4

D. 5

E. 6.

A

127. [单选题] Daniel的桌上计算机的哈希值(SHA-256)是甚么? (1分)

A. E588564CA7AAA5352F6A1215A9F1FBE4

B. FBE4564CA7AAA5352F6A1215A9F1E588

C. 01DD40CF28603F421F3A09CD38F1C8AA40A2AC4BFB46ECF8299C38CE6AE44EO5

D. 07DD40CF28603F421F3A09CD38F1C8AA40A2AC4BFB46ECF8299C38CE6AE44ED5

E. 4ED540CF28603F421F3A09CD38F1C8AA40A2AC4BFB46ECF8299C38CE6AE407DD.

D

128. [单选题] 该桌上计算机操作系统储存在哪个分区上? (1分)

A. Partition 1

B. Partition 2

C. Partition 3

D. Partition 4

E. Partition 5.

C

129. [单选题] 在桌上计算器机中找到Daniel的电子邮件地址是甚么? (2分)

A. daniel43346@gmail.com

B. daniellaw43346@gmail.com

C. daniellaw43346@yahoo.com

D. daniellaw43346@yahoo.com.hk

E. daniellaw43346@ymail.com.

B

130. [单选题] 该恶意软件感染源是甚么? (2分)

A. "daniellaw43346@gmail.com – Daniel_Gmail.pst, Paypal updated:New Account update needs to be noticed"

B. "daniellaw43346@gmail.com – Daniel_Gmails.pst, Paypal updated:New Account update needs to be noticed"

C. "daniellaw@gmail.com – Daniel_Gmail.pst, Paypal updated:New Account update needs to be noticed"

D. "danielaw43346@gmail.com – Daniel_Gmail.pst, Paypal updated:New Account update needs to be noticed"

E. "daniellaw43346@yahoo.com – Daniel_Gmail.pst, Paypal updated:New Account update needs to be noticed".

A

这题选项搞得跟找不同似的

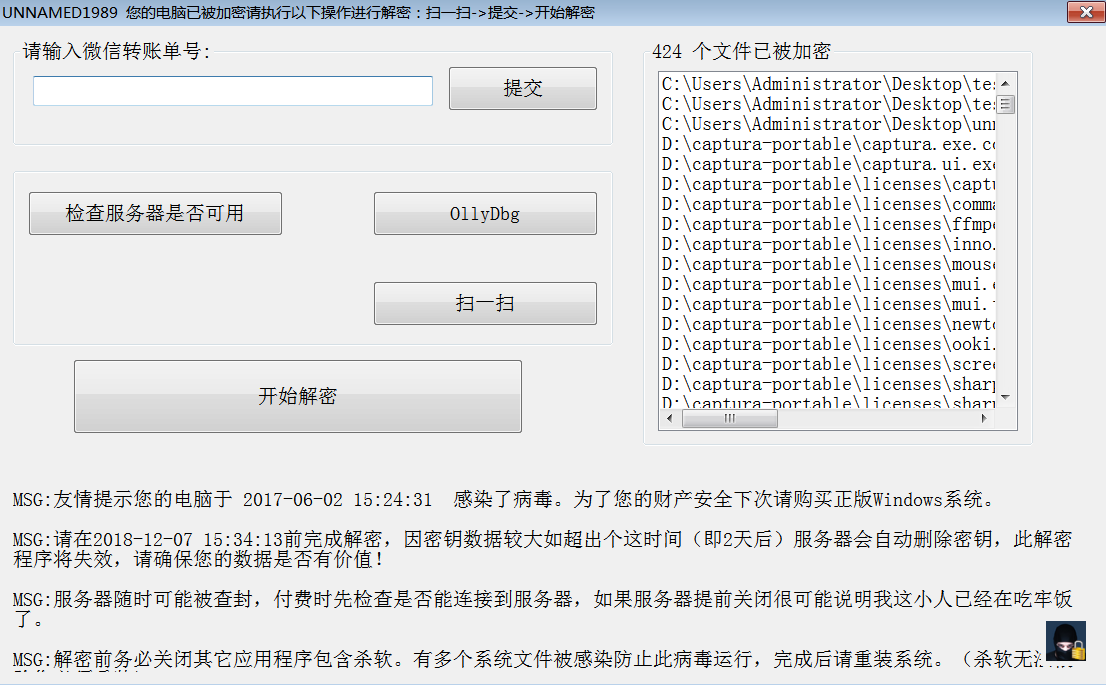

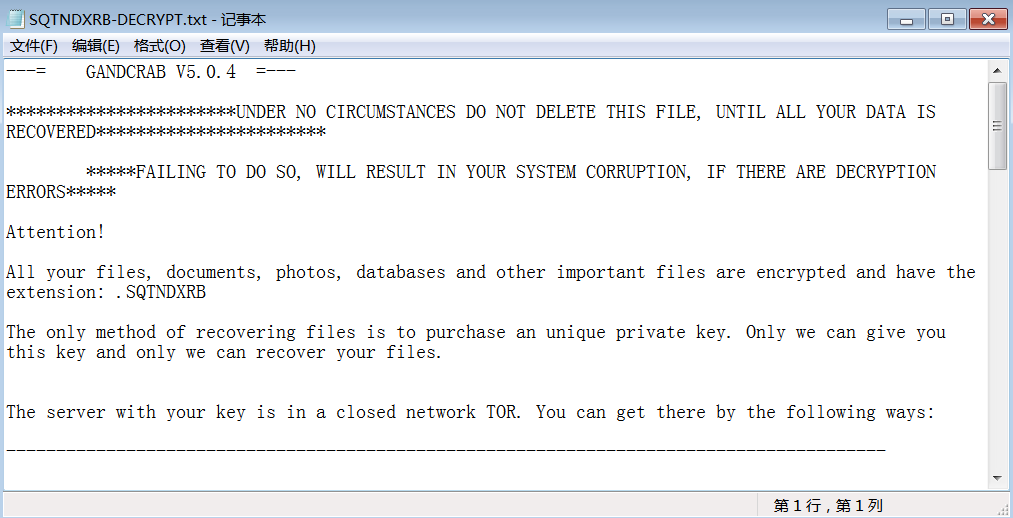

131. [单选题] 在Daniel的桌面上发现了甚么恶意软件?(某些字符被刻意用*遮盖) (2分)

A. wi**ows.bat

B. ootd-4.0.**2.0.exe

C. 7z**00-x64.exe

D. NDP452-KB290**07-x86-x64-AllOS-ENU.exe

E. **deo_view**_3.1.2.4.zip.

E

在美亚上发现这个

在弘连上把video_viewer_3.1.2.4.zip和video_viewer_3.1.2.4.exe导出

火绒查杀发现video_viewer_3.1.2.4.exe是木马,确认就是它

132. [单选题] 该恶意软件的哈希值(SHA-256)是甚么? (1分)

A. 508972AFE67F7991F13212E1FE517F82BDC032DE0F5CDF15FDF641ED1FDD233D

B. 5089E67F7991F13212E1FE517F82BDC032DE0F5CDF15FDF641ED1FDD233D72AF

C. 72AFE67F7991F13212E1FE517F82BDC032DE0F5CDF15FDF641ED1FDD233D5089

D. 77AFB67F7991F13212E1FE517F82BDC032DE0F5CDF15FDF641ED1FDD233D50B9

E. E67F7991F13212E1FE517F82BDC032DE0F5CDF15FDF641ED1FDD233D508972AF.

C

133. [单选题] 该恶意软件的功能是甚么? (2分)

A. 远程桌面协议

B. 作为获得管理员级别访问权限的rootkit

C. 作为键盘侧录程序 (Keylogger)

D. 作为抢夺者 (Snipper)

E. 作为特洛伊木马 (Trojan Horse).

E

134. [单选题] Daniel的MacBook 计算机的哈希值(SHA-1)是甚么? (1分)

A. B90D23B13560A619F682DE76991CD768

B. B9OD23B13560A619F682DE76991CO768

C. C71C21730461FC901FD99F76C3679C3FED0DFAB9

D. C77C21730461FC901FD99F76C3679C3FED0DFA89

E. FAB921730461FC901FD99F76C3679C3FED0DC71C.

C

135. [单选题] Daniel的MacBook 计算机中有多少个分区? (1分)

A. 2

B. 3

C. 4

D. 5

E. 6

A

Daniel的iPhone备份文件夹要备份密码,pslist里面没找到,根据Bob的iphone的备份密码猜一个1234,成了

136. [单选题] Daniel的iPhone的操作系统是甚么版本? (1分)

A. 12.0.0.1

B. 12.3.2

C. 12.4.7

D. 12.5.1

E. 13.4.6.

C

在device_values.plist里

137. [单选题] Daniel的iPhone的wifi mac地址是甚么? (2分)

A. 22:9a:be:c4:99:7b

B. 44:9a:be:c4:99:7d

C. 50:9a:be:c9:99:7d

D. 64:9a:be:c4:99:7d

E. 7d:64:9a:be:c4:99.

D

138. [单选题] Daniel的iPhone的IMEI是甚么? (2分)

A. 256960065058545

B. 300960065055854

C. 359000065055845

D. 356960065055845

E. 456960065505845.

D

Daniel的案件调查报告里面的IMEI居然不对

弘连里面的对应上了

139. [单选题] iPhone上次连接WIFI的SSID是甚么? (2分)

A. Netgear

B. Netgear_5G

C. Net24-5G

D. Netgear24_4G

E. Netgear24_5G.

E

140. [单选题] 根据调查结果,以下哪项关于Daniel的选项是正确的? (2分)

A. Daniel 认识 Alice

B. Cole 入侵了 Daniel 的计算机

C. Daniel知情地入侵了Xeno的服务器

D. Daniel是犯罪团伙的一员

C

A,Alice的手机电脑里没有和Daniel的聊天记录,应该不认识

B, Cole 入侵了zello服务器

C,Daniel的调查报告中有提示,24题登录次数最多的也是Daniel的ip

D,Cole的调查报告中有提示

查看日志access.log(记录所有客户端请求的信息),也是这个网址

查看日志access.log(记录所有客户端请求的信息),也是这个网址

网站的目录是C:inetpubwwwrootv7w,在Web.config配置文件中可以找到dl重定向为/dr/login/dllogin.aspx

网站的目录是C:inetpubwwwrootv7w,在Web.config配置文件中可以找到dl重定向为/dr/login/dllogin.aspx

WPS office的官网最新下载的地方在哪里

WPS office的官网最新下载的地方在哪里

wps 的官网最新下载地址怎么找

wps 的官网最新下载地址怎么找

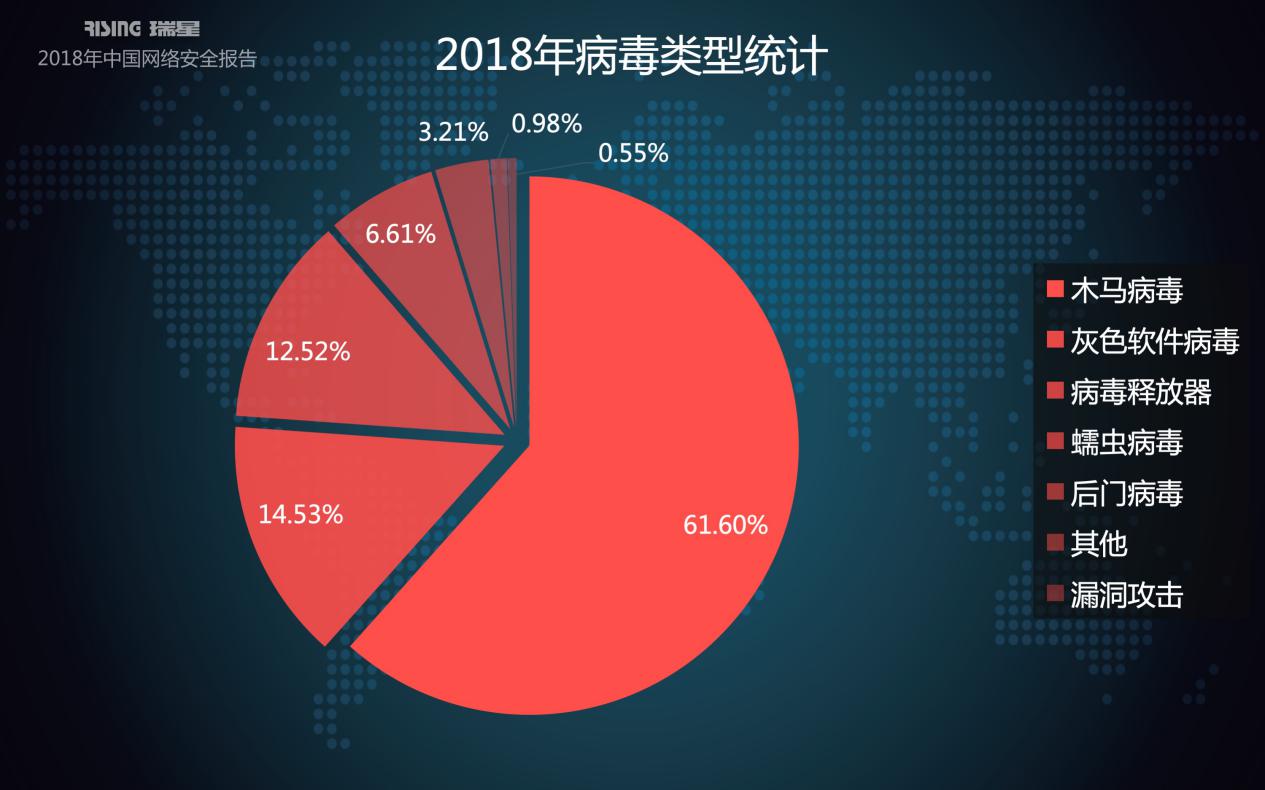

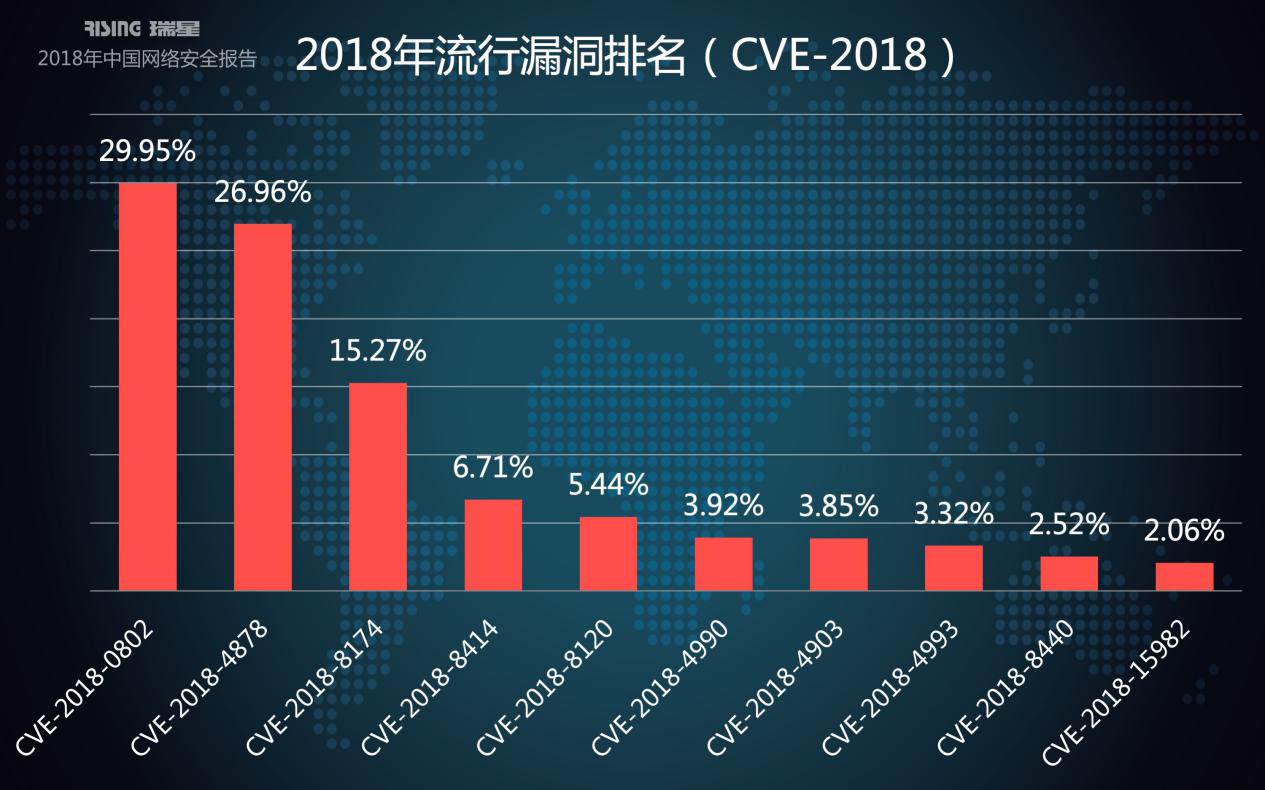

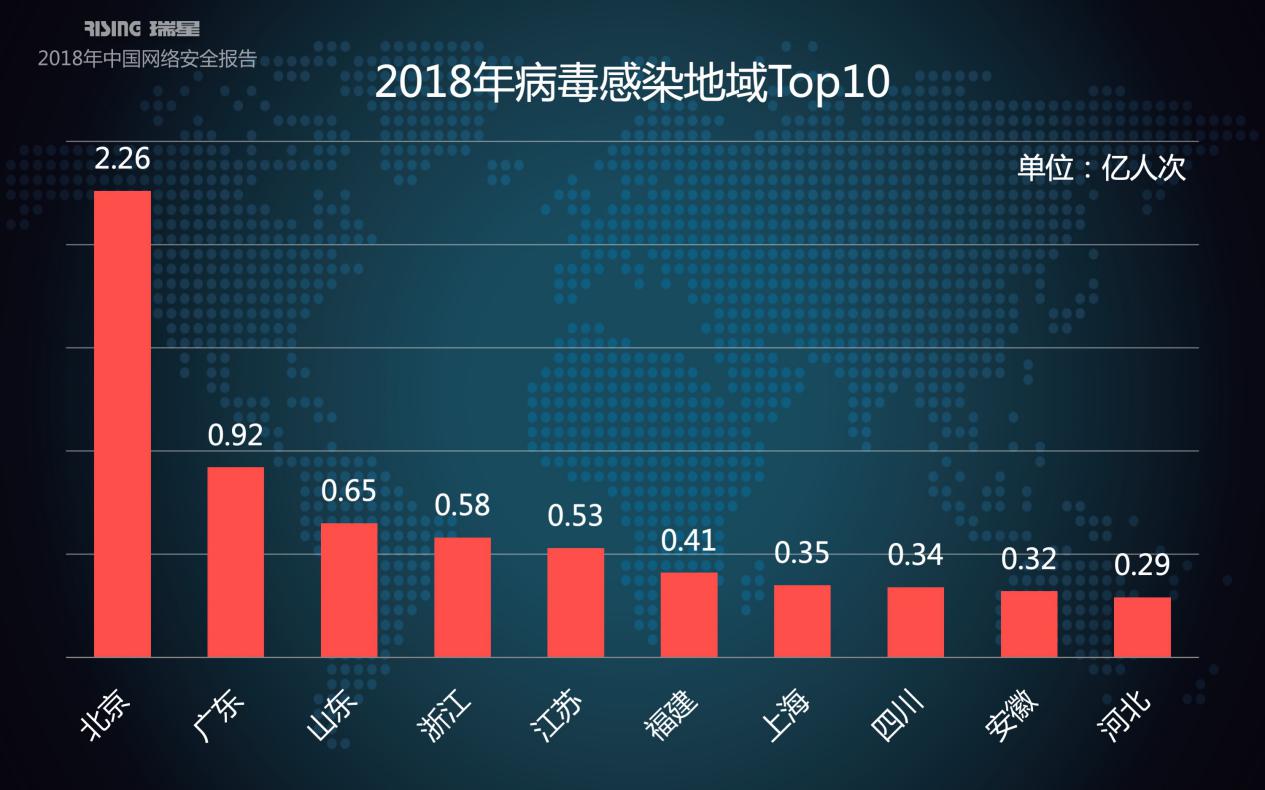

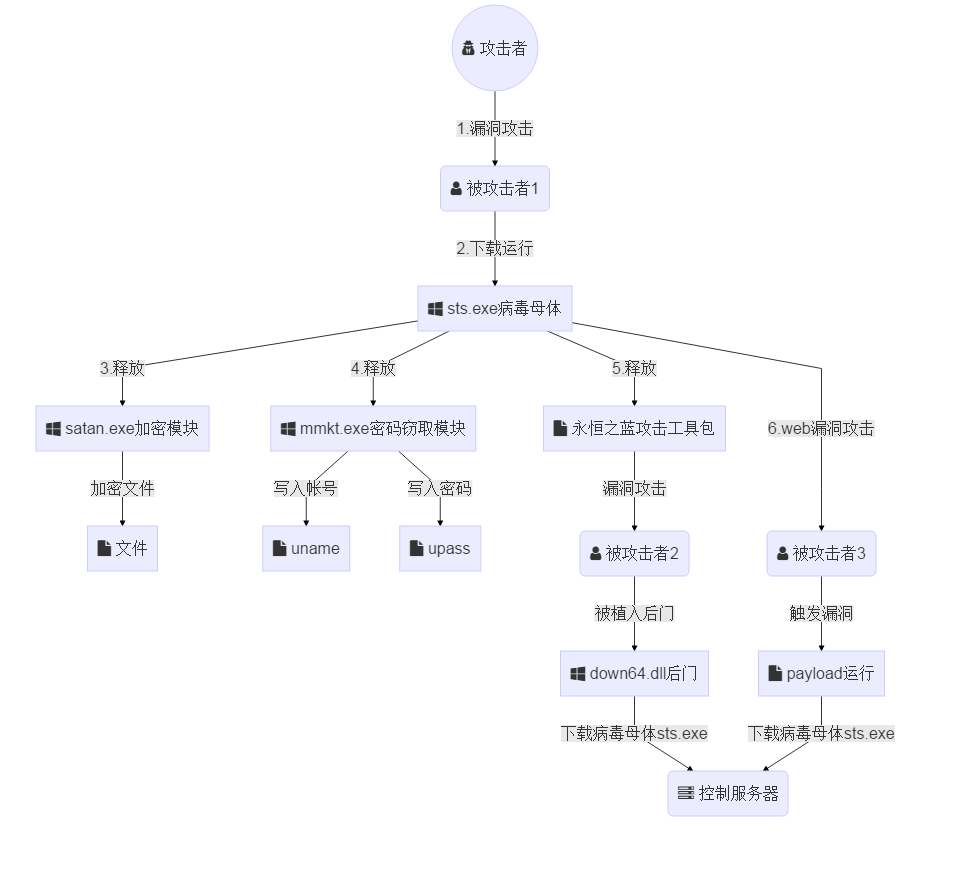

2.2因区块链生态系统原因导致的安全事件

2.2因区块链生态系统原因导致的安全事件

2.挖矿木马“异军突起”,成币圈价值“风向标”

2.挖矿木马“异军突起”,成币圈价值“风向标”

2.2下半年挖矿木马的传播趋势

2.2下半年挖矿木马的传播趋势